[그린경제/얼레빗=이한영 기자] 미디어 기업 인사팀에 근무하는 김 대리는 어느날 ‘[이력서]*** 부서 지원’이라는 제목의 메일을 수신했다. 평소와 같이 메일을 열어 첨부되어 있는 문서 파일을 열었다. 일반적인 이력서 형식을 갖추고는 있지만 내용이 부실해 보였다. 인재풀을 형성하는 절차에 따라 김 대리는 그 이력서 파일을 업무용 DB에 저장했다. 그로부터 정확히 8개월 후, 회사의 기밀 정보 일부가 유출된 사건이 발생했다. 조사 결과, 김 대리의 PC에 침투한 악성코드가 공격의 시작점이었던 것으로 드러났다.

회사에서 자신의 업무와 관련된 제목의 메일을 받았을 때, 또는 지인이나 평소 즐겨 이용하는 인터넷 서비스의 계정에서 발송된 메일을 열어보지 않을 사람이 과연 얼마나 될까? 알고 있는(?) 발송자가 보내온 메일에 첨부된 문서 파일을 의심하는 사람은 또 얼마나 될까? 이 같은 심리적 틈을 파고드는 사이버 공격이 바로 스피어 피싱이다.

스피어 피싱이란?

스피어 피싱 작살로 물고기를 잡는 ‘작살 낚시(Spear Fishing)’라는 말에서 유래된 스피어 피싱(Spear Phishing)은 ‘창, 창으로 찌르다’라는 의미의 영어 단어 스피어(Spear)와 ‘사용자를 속이기 위한 사기 이메일 및 기타 행위’를 의미하는 보안 용어인 피싱(Phishing)의 합성어이다. ‘불특정 다수가 아닌 특정인(조직)을 표적으로, 신뢰할 만한 발신인이 보낸 것처럼 위장한 메일을 이용해 악성 웹 사이트로 유도 또는 악성 첨부 파일로 악성코드에 감염시키는 일종의 온라인 사기행위’로 정의할 수 있다. 우리말로 옮기면 ‘표적형 악성 메일’로 이해할 수 있다.

사용자가 속을 법한 내용의 메일에 악성코드를 첨부하는 것은 상당히 고전적인 공격 방식이다. 문제는 이런 방법이 아직도 효과가 있다는 점이다. 때문에 보안 전문가들은 ‘최대의 보안 취약점은 바로 사람’이라고 지적하고 있다.

특히 악의적인 목적으로 발송된다는 점은 동일하지만 스피어 피싱이 스팸 메일 등과 구별되는 점은 불특정 다수가 아닌 특정 기관 또는 기업을 노린다는 점(표적성), 기밀 정보 유출, 시스템 파괴 등 구체적인 목표를 위한 악성코드를 이용한다는 점(심각성), 정상적인 파일로 보이거나 의심하기 어려울 정도로 실제 메일처럼 보이게 하는 등의 정교함 등을 들 수 있다.

스피어 피싱, 무엇이 그토록 두려울까?

스피어 피싱과 같은 표적 공격을 위해 해커는 페이스북, 트위터와 같은 SNS(Social Network Service)를 비롯해 다양한 경로를 통해 표적이 자주 방문하는 웹사이트, 취미, 소속 조직 등 대상에 대한 정보를 수집한다. 짧게는 몇 달, 길게는 1년 이상까지 공격 대상에 관한 거의 모든 정보를 수집하기 위해 노력과 시간을 아끼지 않는 경우도 많다. 이렇게 수집한 정보로 공격 대상의 관심과 호기심을 자극하는 이메일과 첨부 파일을 발송하는 사회공학적(Social Engineering) 기법을 이용하는 스피어 피싱의 경우라면 개인이 이 같은 위협을 피하기는 쉽지 않다.

게다가 한 개인에 대한 위협에서 그치는 것이 아니라 그 개인이 속한 조직의 막대한 피해로 이어질 수 있다는 것도 스피어 피싱이 위험한 이유다. 보안전문가들은 악성코드가 기업이나 기관의 시스템에 침투하는데 성공하면 이후에는 들키지 않고 내부망을 돌아다니며 취약한 지점을 찾아내고 이를 이용해 기밀정보를 유출하거나 내부망 시스템을 장악하는 것은 어려운 일이 아니라고 지적하고 있다. 개인이 별 다른 의심 없이 이메일이나 첨부 파일을 클릭하는 순간 악성코드에 감염되고 공격자는 최종 목적을 달성하기 위한 공격의 교두보를 확보하게 되는 것이다.

물론, 개인이 일상 생활에서 스피어 피싱의 타깃이 되는 경우는 흔치 않을 수도 있다. 그러나 한 명의 개인이 기업이나 기관에 속한 경우라면, 특히 소속된 곳에서 중요한 직책이나 업무를 담당하고 있다면 얘기가 달라진다.

실제로 2012년 중동지역의 국가 기관을 노린 ‘플레임’ 악성코드는 2년 여간이나 중동지역 기관,기업 네트워크에 은닉하여 화면에 표시된 내용과 특정 대상 시스템에 대한 정보, 저장된 파일, 연락처 데이터, 컴퓨터 주변 대화 내용, 메신저 내용 등 각종 기밀 정보를 탈취했다. 또 내부 책임자의 이메일을 이용해 약 4달 동안 지속적인 공격이 발생했던 뉴욕타임스(NYT) 사례나 2011년 글로벌 보안업체의 정보 유출 사건 또한 공격의 시작은 스피어 피싱이었던 것으로 알려져 있다. 안랩은 보안지식 공유 캠페인인 ‘보안 바로알기(Know the security) 캠페인’을 통해 다양한 스피어 피싱 사례에 대해 자세하게 설명한 바 있다.

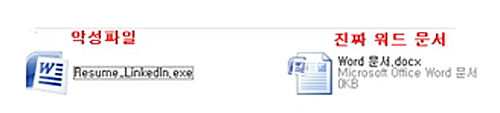

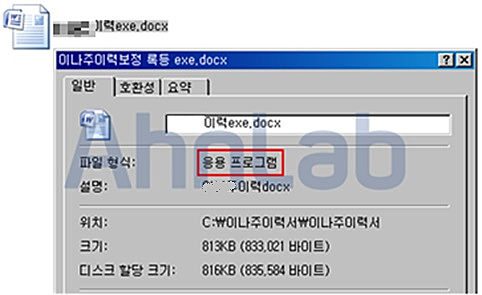

한편, 스피어 피싱에는 첨부 파일이 동반되는 경우가 많다. 안랩의 조사 결과, exe나 dll 등의 실행 파일을 이용하던 방식에서 최근에는 사람들이 별 다른 의심 없이 파일을 열어보도록 하기 위해 에서 doc, pdf, hwp, xls 등 문서 파일이나 .zip 등의 압축 파일과 같은 비실행형 파일을 많이 이용하는 추세다.

|

||

| ▲ doc 파일처럼 위장한 악성 파일 (출처: ASEC Report Vol.46) | ||

사람들이 주로 이용하는 문서 프로그램의 소프트웨어 취약점을 이용해 문서 파일에 악성코드를 심어 사용자에게 발송해 사용자가 문서 파일을 열어보면 악성코드에 감염되도록 하는 것이다. exe나 dll 등의 실행 파일이지만 파일명이나 아이콘 형태를 문서 파일인 것처럼 속여 사용자가 파일을 열어보도록 유도하는 방식도 나타나고 있다.

|

||

| ▲ 문서 파일로 위장한 실행 파일 (출처: ASEC Report Vol.46) | ||

집요한 스피어 피싱, 피할 수는 없을까?

APT 공격 등 고도의 사이버 공격의 시작 지점으로 이용되고 있는 스피어 피싱. 이로부터 개인과 그 개인이 속한 조직을 보호하려면 조직과 개인 모두의 노력이 필요하다.

개인은 약간의 관심과 노력으로도 스피어 피싱의 피해를 예방하는 데 상당한 효과를 거둘 수 있다. 우선, 조금이라도 수상한 메일의 첨부 파일이나 URL을 실행하지 않는 것이 스피어 피싱을 막기 위한 가장 확실한 방법입니다. 또한 주로 사용하는 소프트웨어 프로그램의 제조사에서 제공하는 보안 패치나 업데이트는 반드시 적용해야 한다. 특히 문서 파일과 같은 비실행형 파일을 이용하는 스피어 피싱 공격이 증가하는 추세인 만큼 소프트웨어 업데이트는 더욱 중요하다고 할 수 있다. 아울러 회사 PC에서 실수로라도 모르는 사람에게서 받은 파일이나 내용이 엉성하거나 조잡한 파일을 열었을 때는 즉시 사내 보안 담당자에게 연락해 적절한 조치를 취할 수 있도록 해야 한다.

조직은 스피어 피싱의 심각성에 대해 충분히 인지하고 전반적인 대응 방안을 마련해야 한다. 특히 스피어 피싱이 어떻게 APT 등 심각한 공격으로 이어질 수 있는지 맥락을 파악하는 것이 중요하다. 스피어 피싱을 통해 침투하는 악성코드는 특정한 대상을 노리고 특별하게 제작되는 맞춤형 악성코드인 경우가 많다. 따라서 기존에 알려진 악성코드에 대응하기 위한 백신은 물론, 알려지지 않은 악성코드에 대응할 수 있는 다계층적인 보안 솔루션에 대한 고려도 필요하다. 또한 정기적인 보안 교육과 내부 보안 담당자 육성 등의 노력도 동시에 진행되어야 한다.@