[우리문화신문=김영조 기자] 최근 유행하는 ‘인포스틸러(InfoStealer)’는 말 그대로 사용자의 여러 정보를 노린다. 특히, 누리집이나 프로그램의 ‘자동 로그인’ 기능을 사용하면 인포스틸러 감염 시, 여러 서비스 계정의 자격증명을 빼앗기게 된다. 일반 사용자들은 보통 같은 계정과 비밀번호로 다수의 서비스를 이용하고 있으므로, 피해를 입을 가능성이 더 커진다. 그 인포스틸러에 효과적으로 대응하려면, 내 정보가 탈취되었는지를 먼저 확인해야 한다. 이번 글에서는 계정정보의 탈취 이력을 확인할 수 있는 개인정보보호위원회의 ‘털린 내정보 찾기 서비스’를 소개한다.

안랩 ASEC 분석팀은 지난 2021년 12월, 한 기업의 내부망 침해 사고 조사에서 기업망 접근에 사용된 VPN 계정이 재택근무 중인 한 직원의 개인 컴퓨터에서 빠져나간 것임을 확인했다. 피해가 발생한 기업에서는 재택근무 중, 사내망에 접근할 수 있도록 VPN 서비스를 제공하고 있었으며, 직원들은 지급된 노트북 또는 개인 컴퓨터로 VPN를 연결한 뒤 업무를 수행했다.

피해 직원은 웹 브라우저에서 제공하는 비밀번호 관리 기능을 이용해 VPN 사이트에 대한 계정과 비밀번호를 웹 브라우저에 저장해 사용했다. 그러던 중 계정정보를 노리는 악성코드에 감염돼 다수의 사이트 계정과 패스워드가 유출되었다. 이 중에는 기업의 VPN 계정도 포함돼 있었고, 유출된 VPN 계정은 약 3개월 뒤 해당 기업 내부망 해킹에 사용됐다. 피해 직원 컴퓨터는 가정에서 온 가족이 사용했고, 안전하게 관리되고 있지 않았던 것으로 확인됐다. 다양한 악성코드에 오래전부터 감염돼 있었으며, 타사 백신이 설치돼 있었으나, 제대로 탐지와 치료가 되지 않았다.

감염된 악성코드 가운데는 레드라인 스틸러(Redline Stealer) 계열 악성코드가 포함되어 있었다. 2020년 3월, 러시아 다크웹에 처음 등장한 레드라인 스틸러는 웹 브라우저에 저장된 계정정보를 수집한다. 해당 레드라인 스틸러는 음정 보정 프로그램인 사운드시프터(SoundShifter)의 크랙 프로그램으로 위장하여 온라인상에 유포되어 있었다. 사용자는 소프트웨어 이름과 ‘crack’, ‘free’ 등을 검색어로 입력해 파일을 검색하고 내려받기했으며, 내려받기한 파일을 직접 실행해 악성코드에 감염됐다.

위 사례처럼, 인포스틸러 악성코드에 의해 발생한 정보 유출은 개인과 기업을 가리지 않고 심각한 피해를 일으킬 수 있다. 또, 공격자들은 빼앗은 정보를 활용해 2차, 3차 공격을 감행하기 때문에 피해는 더 확산할 가능성이 있다. 정보 유출로 인한 피해를 최소화하기 위해 사용자들이 당장 실행에 옮겨 효과를 볼 수 있는 조치는 정보가 유출되었는지를 확인하고 적절하게 대응하는 것이다.

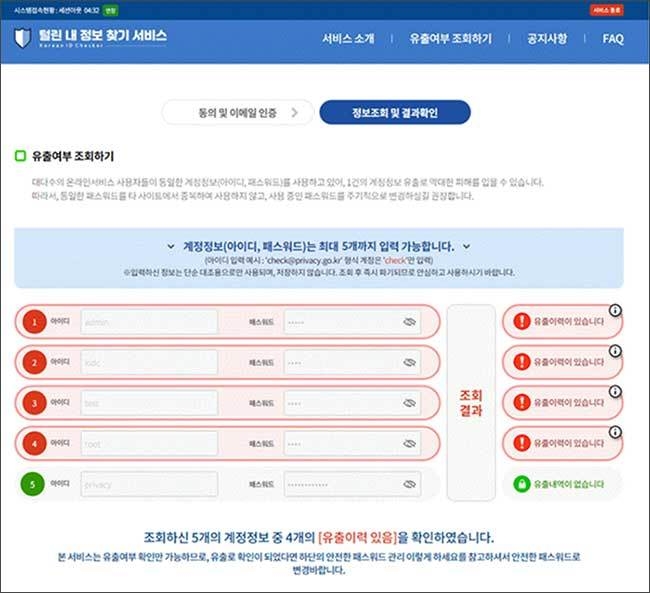

개인정보보호위원회 ‘털린 내 정보 찾기 서비스’

개인정보보호위원회는 2021년 11월 16일부터 ‘털린 내 정보 찾기 서비스’를 시작했다. 해당 서비스는 평소 온라인상에서 사용하는 계정정보(아이디, 비밀번호)를 입력하면, 유출된 이력을 알려준다. 본 서비스는 ▲번개글(이메일) 인증 ▲계정탈취 방지인증 등 2단계 이용자 인증을 적용해 안전성을 높였고, 이메일 계정 하나로 모두 5개 계정정보를 조회할 수 있다 (컴퓨터/손말틀-모바일 모두 이용할 수 있음).

털린 내 정보 찾기 서비스는 개인정보위원회와 한국인터넷진흥원이 자체 확보한 다크웹 불법 유통 국내 계정정보 2천 3백만여 건과 구글(Google)의 패스워드 진단 서비스 40억여 건 등을 활용하여 유출 여부를 확인할 수 있도록 구성했다.

사용자가 조회를 통해 유출 이력을 확인했을 때는 우선, 서비스 내 ‘안전한 패스워드 선택 및 이용 안내’ 차림에 따라 비밀번호를 변경한다. 또, 유출된 계정의 누리집에서 ‘휴대전화 인증코드 적용’ 등 2차 인증 서비스를 제공하는 경우, 이를 적용하여 추가 피해를 예방한다. 더는 사용하지 않는 누리집은 회원탈퇴를 위해 ‘e프라이버시 클린서비스(https://www.eprivacy.go.kr)’를 이용하여 삭제 처리할 수도 있다.

실제 서비스 이용과 자세한 정보는 ‘털린 내정보 찾기 서비스’ 누리집에서 확인할 수 있다.

▶털린 내 정보 찾기 서비스 바로가기

대응도 중요, 하지만 가장 효과적인 것은 ‘예방’

우리는 감기에 걸리면, 병을 낫게 하고 아픔을 최소화하기 위해 다양한 방법을 활용한다. 병원을 찾아 진료를 받은 뒤 해열제 혹은 항생제를 처방받거나, 자체적으로 따뜻한 차를 마시고 충분한 휴식을 취한다. 이와 같은 조처를 하면, 대부분은 감기가 호전되는 데 도움이 된다. 하지만, 근본적으로 가장 좋은 것은 감기에 걸리지 않고 건강을 유지하는 것이다. 이를 위해, 손을 자주 씻고, 수분을 충분히 보충하는 등 기본 건강 수칙을 지키며 생활한다. 코로나19 팬데믹 이후 마스크를 쓰고 생활하는 것도 같은 이유에서다.

사이버보안, 특히 정보 유출과 관련된 피해는 위 감기 예시와 같은 맥락에서 이해해 볼 수 있다. 정보가 유출된 뒤에 후속 조치를 통해 피해를 제어하는 것도 중요하지만, 최선은 기본 보안수칙을 잘 지켜 정보 탈취를 사전에 차단하는 것이다. 우선, 누리집이나 프로그램을 사용할 때 되도록 계정정보는 저장하지 않는 것이 좋다. 물론 편리한 기능이지만, 인포스틸러 악성코드에 감염되면 저장된 정보는 쉽게 유출되기 때문에 사용을 최소화해야 한다.

또, 안랩뿐만 아니라 다른 기관들에서도 항상 강조하는 ▲불법 소프트웨어 내려받기와 사용 ▲신뢰할 수 없는 누리집 접속 ▲의심스러운 번개글 첨부파일 실행과 인터넷 주소(URL) 누름(클릭) 등을 ‘지양’해야 한다. 또한, 백신 등 보안 소프트웨어와 사용 중인 프로그램들이 최신 버전으로 업데이트되어 있는지 항상 확인해야 한다.

AhnLab 콘텐츠기획팀 제공